Breaking News

Install Sherlock tool for android in termux 2021.

What is sherlock tool?

How to use sherlock tool in termux:

Just type python space sherlock.py and put the username name you wanna scan for and hit enter and sit back and sherlock will scan on every site(which is available in the sherlock).

python sherlock.py username

Now you will get a link of social media if that username is registered on a particular site. if the username is not registered on the site then you will see Not found.

If you want to how you can change colors in termux read this blog[Hackers theme termux in 5 steps only]

Get only those website where username has registered:

Use below command to only print the website which has a link to this username.

python sherlock.py username --print-found

See the stored data:

Sherlock tool will store the data in text file.just type the ls command to se the text file.

ls

cat filename.txt

কম্পিউটার নেটওয়ার্ক কি? কত প্রকার ও কি কি ?

একটি কম্পিউটারের হার্ডওয়্যার বা সফটওয়্যার সমূহকে অন্য এক বা একাধিক কম্পিউটার শেয়ার করে ব্যবহার করার জন্য পরষ্পর সংযুক্ত হয়ে থাকে। এই সংযুক্ত হওয়ার সিস্টেমকেই কম্পিউটার নেটওয়ার্ক বলে।

কম্পিউটার সমূহের মাঝে সংযোগ ব্যবস্থা বিভিন্ন ভাবে হতে পারে। যেমন ধরুন আপনার শিক্ষা প্রতিষ্ঠানের এক ভবনের কম্পিউটারের সাথে অন্য ভবনের কম্পিউটার সমূহের মধ্যে সরাসরি তার বা ক্যবল দিয়ে সংযোগ প্রদান করা যায়। এটি নেটওয়ার্ক সংগযোগের একটি ব্যবস্থা বলতে পারেন।

কিন্তু অনেক সময় বিভিন্ন দূরত্বের কম্পিউটার সমূহের মাঝে সংযোগ স্থাপনের প্রয়োজনীয়তা দেখা দেয়। এক্ষেত্রে ক্যবল বা তার দিয়ে সংযোগ প্রদান করা সম্ভব হয় না। যেমন ধরেন একটি ব্যংকের বিভিন্ন শাখার কম্পইউটার সমূহের মধ্যে সংযোগ স্থাপন করতে হয়। ঢাকা শাখার কম্পিউটারের সাথে সিলেট শাখার কম্পিউটারের সংযোগ স্থাপন করতে হলে, এত দূরত্বে সরাসরি তার বা ক্যবল দিয়ে সংযোগ করা সম্ভব নয়। কিন্তু টেলিফোন লাইন মডেম কিংবা স্যাটেলাইট ব্যবহার করে কম্পিউটার সমূহের মাঝে নেটওয়ার্ক স্থাপন করা যায়।

কম্পিউটার নেটওয়ার্ক এর প্রকারভেদঃ

ব্যবহারকারী তথা বিভিন্ন প্রতিষ্ঠানের চাহিদা অনুযায়ী বর্তমানে বিভিন্ন ধরনের নেটওয়ার্কের উৎপত্তি হয়েছে। যেমন ধরুনঃ-

মালিকানা ভিত্তিতেঃ

মালিকানা ভিত্তিতে নেটওয়ার্ক ২ প্রকার

প্রাইভেট নেটওয়ার্ক (Private Network)

পাবলিক (Public Network)

টপোলজির ভিত্তিতেঃ

টপোলজির উপর ভিত্তি করে নেটওয়ার্ক প্রধানত চার প্রকারঃ

স্টার টপোলজি (Star Topology)

রিং টপোলজি (Ring Topology)

বাস টপোলজি (Bus Topology)

মেশ টপোলজি (Mesh Topology)

কার্যাবলির ভিত্তিতেঃ

কার্যাবলির বৈশিষ্ট্যের ভিত্তিতে নেটওয়ার্ক কে প্রধানত দুই ভাগে ভাগ করা হয়েছে।

পিয়ার টু পিয়ার নেটওয়ার্ক (Per-to-Per Network)

ক্লায়েন্ট সার্ভার নেটওয়ার্ক(Client Server Network)

কার্যক্ষেত্রের ভিত্তিতেঃ

কার্যক্ষেত্রের পরিধির উপর ভিত্তি করে নেটওয়ার্কে ৩ ভাগে ভাগ করা যায়

লোকাল এরিয়া নেটওয়ার্ক(Local Area Network)

মেট্রোপলিটন এরিয়া নেটওয়ার্ক (Metropolitan Area Network)

ওয়াইড এরিয়া নেটওয়ার্ক (Wide Area Network)

সুইচিং এর উপর ভিত্তি করেঃ

সুইচিং কৌশলের উপর ভিত্তি করে নেটওয়ার্কে ৩ ভাগে ভাগ করা হয়

সার্কিট সুইচ নেটওয়ার্ক (Circuit switched Network)

ম্যাসেজ সুইচ নেটওয়ার্ক (Message Switched Network)

প্যাকেট সুইচ নেটওয়ার্ক (Packet Switch Network)

নির্মাণ কৌশলের ভিত্তিতেঃ

নির্মান কৌশলের ভিত্তিতে নেটওয়ার্ক মূলত ২ প্রকার।

পয়েন্ট টু পয়েন্ট নেটওয়ার্ক (Point to Point Network)

ব্রডকাষ্ট বা মাল্টিপয়েন্ট নেটওয়ার্ক (Broadcast or Multipoint Network)

Common types of attacks performed of hacking.

Common types of attacks performed of hacking.

01.Malware

02.Phishing

03.SQL Injection Attack

04.Cross-Site Scripting (XSS)

05.Denial of Service (DoS)

07.Session Hijacking and Man-in-the-Middle Attacks

08.Credential Reuse

01.Malware:

সহজভাবে বলতে গেলে এটি হল, কম্পিউটারের পক্ষে ক্ষতিকর যে কোনো প্রোগ্রাম। এটি অনেক প্রকারের হয়ে থাকেঃ Viruses, Trojans, rat ware, key loggers, zombie programs ইত্যাদি । এটি নানাভাবে কম্পিউটারের ক্ষতি করে থাকে। কম্পিউটারের নানা প্রোগ্রামকে ধ্বংস করে ফেলে। কম্পিউটারের ব্যক্তিগত তথ্য চুরি করে। কম্পিউটারের নিয়ন্ত্রণক্ষমতা জব্দ করে ফেলে।

ম্যালওয়্যার (Malware) – Malicious Software

ম্যালওয়্যার (Malware) হলো Malicious Software এর সংক্ষিপ্ত রূপ। আমরা অধিকাংশ কম্পিউটার ব্যবহারকারী যেটাকে ভাইরাস হিসাবে মনে করি সেটাই আসলে ম্যালওয়্যার। এই ম্যালওয়্যার (Malware) – Malicious Software এর অনেকগুলো ফর্ম আছে। যাদের মধ্যে ভাইরাস, ওয়ার্ম, ট্রোজান, স্পাইওয়্যার সহ আরও অনেক কিছু রয়েছে। সাধারন ভাবে যে সমস্ত প্রোগ্রাম খারাপ মানুষিকতা থেকে অন্যদের ক্ষতিকরার জন্য তৈরী করে ব্যাপক ভাবে ছড়িয়ে দেওয়া হয় তাকেই ম্যালওয়্যার বলে। নিচে ম্যালওয়্যারের কিছু প্রকারভেদ দেখুন।

see more next time .

what is backdoor?

BACKDOOR:আমরা সাধারণত গ্রাম অঞ্চলের যেসব বাসাবাড়ি দেখতে পাই তাতে দুটো দরজা থাকে, front door and Backdoorসামনের দরজা এবং পিছনের দরজা। এবং প্রত্যেকটা দরকারি কিছু না কিছু কাজ থাকে। তেমনি কম্পিউটার সিস্টেম, বিভিন্ন রকম সফটওয়্যার,web script, WEB Software এ BACKDOOR থাকে।

BACKDOOR মূলত Developers তেরি করে থাকে তাদের বিভিন উপকারের জন্য। কিছু কিছু ডেভেলপার তাদের ভুলেওর জন্য করে থাকে ' যেমনঃ software update ,software modifier etc .কিন্তু hackers রা সেই BACKDOOR ব্যাবহার করে তাদের system এ access নেই/

what is backdoor ?

A backdoor is a typically covert method of bypassing normal authentication or encryption in a computer, product, embedded device, or its embodiment. Backdoor are most often used for securing remote access to a computer, or obtaining access to plain text in cryptographic systems.

Hacker Lexicon মতে "A backdoor in software or a computer system is generally an undocumented portal that allows an administrator to enter the system to troubleshoot or do upkeep. But it also refers to a secret portal that hackers and intelligence agencies use to gain illicit access."

কীভাবে কাজ করে?

ব্যাকডোর গুলি সাধারণত ম্যালওয়ারের মাধ্যমে স্থাপন করা হয়। একটি ম্যালওয়্যার মডিউল ব্যাকডোর হিসাবে নিজেই কাজ করতে পারে বা এটি প্রথম সারির ব্যাকডোর হিসাবে কাজ করতে পারে, যার অর্থ এটি আসল আক্রমণ সম্পাদনের জন্য ডিজাইন করা অন্যান্য ম্যালওয়্যার মডিউলগুলি ডাউনলোড করার জন্য মঞ্চের প্ল্যাটফর্ম হিসাবে কাজ করে।

সনাক্তকরণ এবং প্রতিরোধ

ব্যাকডোরগুলি সনাক্ত করা খুব কঠিন হতে পারে এবং কম্পিউটারের অপারেটিং সিস্টেমের উপর নির্ভর করে সনাক্তকরণের পদ্ধতিগুলি যথেষ্ট পরিবর্তিত হয়। কিছু ক্ষেত্রে, অ্যান্টিমালওয়্যার সফ্টওয়্যার ব্যাকডোর সফ্টওয়্যার সনাক্ত করতে সক্ষম হতে পারে। অন্যান্য ক্ষেত্রে, সুরক্ষা পেশাদারদের বাড়ির পিছনের দরজা সনাক্ত করতে বিশেষ সরঞ্জামগুলি ব্যবহার করার প্রয়োজন হতে পারে, বা নেটওয়ার্ক প্যাকেটগুলি পরিদর্শন করতে একটি প্রোটোকল পর্যবেক্ষণ সরঞ্জাম ব্যবহার করতে পারে।

ব্যাকডোর আক্রমণ এড়াতে বিভিন্ন কৌশলঃ

ব্যাকডোর আক্রমণ এড়াতে বিভিন্ন কৌশল রয়েছে।

01. প্রথম এবং সর্বাগ্রে, সংস্থাগুলিকে অনাস্থাযুক্ত সফ্টওয়্যার এড়ানো এবং প্রতিটি ডিভাইস ফায়ারওয়াল দ্বারা সুরক্ষিত রয়েছে তা নিশ্চিতকরন।

02.অ্যাপ্লিকেশন ফায়ারওয়ালগুলি ব্যাকডোর আক্রমণগুলি রোধ করতেও সহায়তা করতে পারে এমন system use করা।

03.সার্বক্ষণিক জন্য নেটওয়ার্ক ট্র্যাফিক নিরীক্ষণ করা/

sourse : Wikipedia

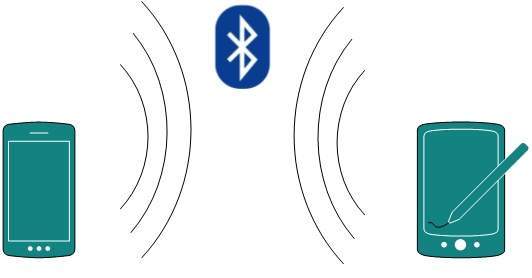

Personal Area Network

Personal Area Network

A Personal Area Network (PAN) is smallest network which is very personal to a user. This may include Bluetooth enabled devices or infra-red enabled devices. PAN has connectivity range up to 10 meters. PAN may include wireless computer keyboard and mouse, Bluetooth enabled headphones, wireless printers and TV remotes.

For example, Piconet is Bluetooth-enabled Personal Area Network which may contain up to 8 devices connected together in a master-slave fashion.

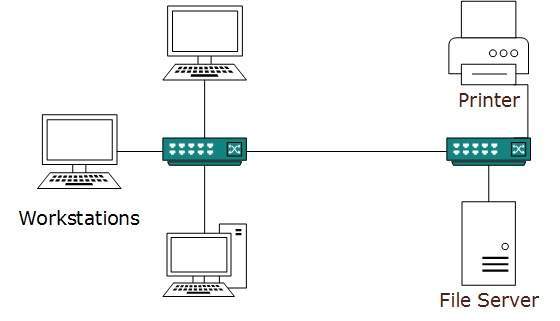

Local Area Network

A computer network spanned inside a building and operated under single administrative system is generally termed as Local Area Network (LAN). Usually,LAN covers an organization’ offices, schools, colleges or universities. Number of systems connected in LAN may vary from as least as two to as much as 16 million.

LAN provides a useful way of sharing the resources between end users.The resources such as printers, file servers, scanners, and internet are easily sharable among computers.

LANs are composed of inexpensive networking and routing equipment. It may contains local servers serving file storage and other locally shared applications. It mostly operates on private IP addresses and does not involve heavy routing. LAN works under its own local domain and controlled centrally.

LAN uses either Ethernet or Token-ring technology. Ethernet is most widely employed LAN technology and uses Star topology, while Token-ring is rarely seen.

LAN can be wired,wireless, or in both forms at once.

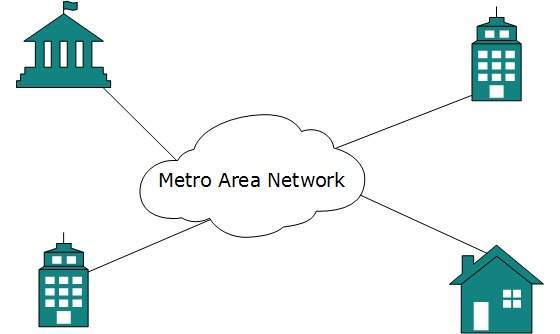

Metropolitan Area Network

The Metropolitan Area Network (MAN) generally expands throughout a city such as cable TV network. It can be in the form of Ethernet,Token-ring, ATM, or Fiber Distributed Data Interface (FDDI).

Metro Ethernet is a service which is provided by ISPs. This service enables its users to expand their Local Area Networks. For example, MAN can help an organization to connect all of its offices in a city.

Backbone of MAN is high-capacity and high-speed fiber optics. MAN works in between Local Area Network and Wide Area Network. MAN provides uplink for LANs to WANs or internet.

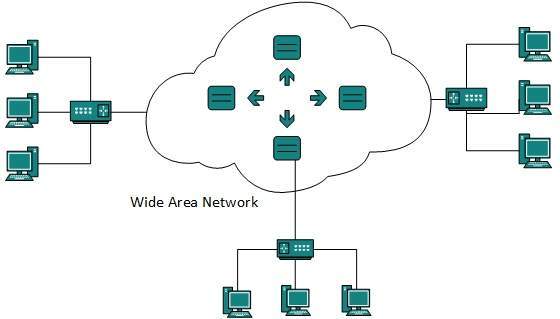

Wide Area Network

As the name suggests,the Wide Area Network (WAN) covers a wide area which may span across provinces and even a whole country. Generally, telecommunication networks are Wide Area Network. These networks provide connectivity to MANs and LANs. Since they are equipped with very high speed backbone, WANs use very expensive network equipment.

WAN may use advanced technologies such as Asynchronous Transfer Mode (ATM), Frame Relay, and Synchronous Optical Network (SONET). WAN may be managed by multiple administration.

Internetwork

A network of networks is called an internetwork, or simply the internet. It is the largest network in existence on this planet.The internet hugely connects all WANs and it can have connection to LANs and Home networks. Internet uses TCP/IP protocol suite and uses IP as its addressing protocol. Present day, Internet is widely implemented using IPv4. Because of shortage of address spaces, it is gradually migrating from IPv4 to IPv6.

Internet enables its users to share and access enormous amount of information worldwide. It uses WWW, FTP, email services, audio and video streaming etc. At huge level, internet works on Client-Server model.

Internet uses very high speed backbone of fiber optics. To inter-connect various continents, fibers are laid under sea known to us as submarine communication cable.

Internet is widely deployed on World Wide Web services using HTML linked pages and is accessible by client software known as Web Browsers. When a user requests a page using some web browser located on some Web Server anywhere in the world, the Web Server responds with the proper HTML page. The communication delay is very low.

Internet is serving many proposes and is involved in many aspects of life. Some of them are:

- Web sites

- Instant Messaging

- Blogging

- Social Media

- Marketing

- Networking

- Resource Sharing

- Audio and Video Streaming